Projectinformatie

Dienst

Productontwikkeling, cloudintegratie, beveiligings- en compliance-engineering, ontwerp van human-in-the-loop-systemen

Industrie

Kunstmatige intelligentie (AI), bedrijfssoftware / SaaS, gegevensprivacy en naleving (bijv. AVG)

Samenvatting

We zijn een samenwerking aangegaan met een in de EU gevestigde AI-start-up om een cloud-native, AVG-conform vergaderinformatieplatform te ontwikkelen dat spraakgegevens omzet in gestructureerde outputs zoals samenvattingen en transcripties. Het systeem is vanaf de basis ontworpen met sterke beveiligings- en gegevensbeschermingsprincipes, waardoor audiogegevens veilig en efficiënt kunnen worden verwerkt en tegelijkertijd kostenefficiënt schaalbaar zijn. Om onze implementatie te valideren, heeft een toonaangevend onafhankelijk beveiligingsbedrijf een uitgebreide penetratietest uitgevoerd in de lagen van applicatie, API en cloudinfrastructuur.

Opmerking: Sommige architectuur- en implementatiedetails zijn opzettelijk gegeneraliseerd of weggelaten vanwege veiligheids- en vertrouwelijkheidsoverwegingen.

Projectdoelen

- Bouw veilige fundamenten die aansluiten bij de AVG en de verwachtingen op het gebied van bedrijfsbeveiliging

- Ontwerp vanaf dag één gecodeerde grenzen en sterke identiteitscontroles

- Veilige verwerking van gevoelige, door gebruikers gegenereerde spraakinhoud mogelijk maken

- Laat een onafhankelijke penetratietest door derden uitvoeren voordat u het bedrijf onboardt

- Behoud een sterke beveiligingshouding zonder afhankelijk te zijn van dure leverancierstools

Belangrijkste problemen

- Het verwerken van grootschalige spraakgegevens en het omzetten ervan in gestructureerde, gebruikersgebonden informatie

- Bescherming van gevoelige inhoud onder strikte Europese privacyregelgeving

- Beveiliging van API's die worden gebruikt voor workflows voor transcriptie en inhoudsanalyse

- Zorgen voor scheiding van gegevens en toegang tussen verschillende klantenteams

Onze aanpak

Vanaf het begin volgde het systeem de aanpak 'Secure by Design, Efficient by Default':

- Gebruikte open-sourcecomponenten en ingebouwde cloud-native controles

- Toegepaste encryptie over servicegrenzen heen

- Toegepaste toegang met minimale privileges en veilige standaardinstellingen

- Inclusief bedreigingsmodellering tijdens de architectuurfase

De infrastructuur is gebouwd met behulp van Azure Virtual Machines, Function Apps, beheerde Postgres-databases en Azure Storage, geïntegreerd via veilige cloud-native patronen. Front-ends zijn geïmplementeerd met behulp van web- en mobiele clients.

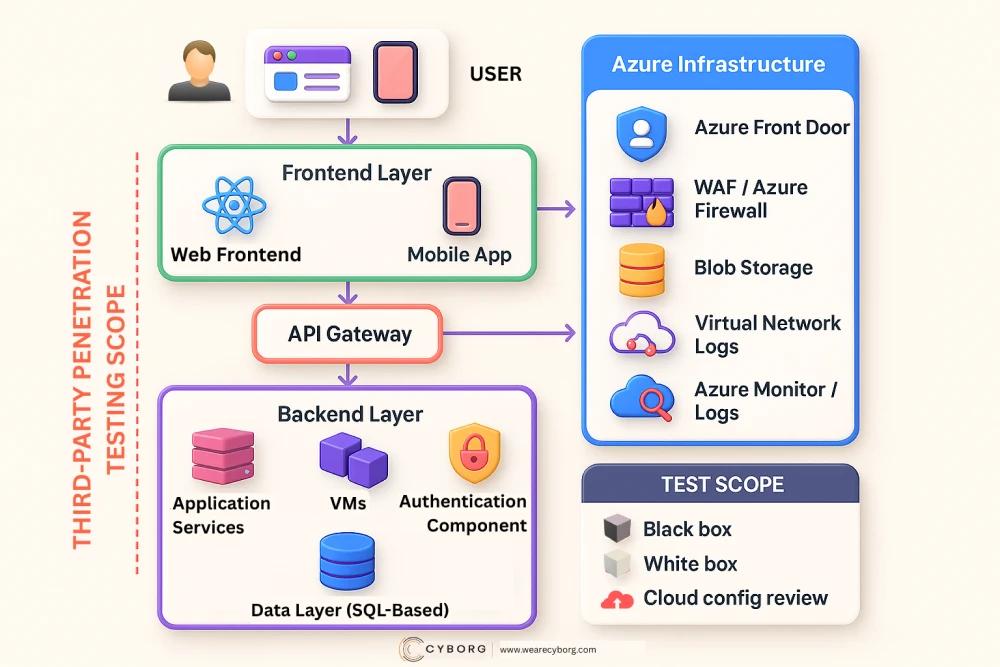

Onafhankelijke penetratietesten

Een extern beveiligingsbedrijf voerde een uitgebreide beoordeling uit, die het volgende omvatte:

- Black Box-testen – simulaties van externe aanvallen zonder voorafgaande toegang tot de code

- White Box-testen – diepgaande code- en configuratiebeoordeling

- Azure-configuratiebeoordeling – validatie van de infrastructuuropstelling aan de hand van best practices

Testbereik

- Web- en mobiele front-ends

- Azure Blob-opslag

- Backend-API's die zijn ontwikkeld met behulp van een combinatie van open technologieën, waaronder Node.js en Python, worden veilig toegankelijk gemaakt via Azure API Gateway

- AI-pijplijncomponenten

- Azure-infrastructuurcomponenten, waaronder VM's, functionele apps, web-apps, beheerde databases, Azure Storage en netwerkbronnen

Activiteiten inbegrepen

- Kwetsbaarheidstesten op basis van OWASP Top 10:

- Gebroken toegangscontrole

- Cryptografische fouten

- Injectie, onveilig ontwerp, verkeerde beveiligingsconfiguratie

- Kwetsbare componenten, identificatiefouten, SSRF en andere

- Poging tot escalatie naar toegang tot systeem, database of besturingssysteem

- Controles op verkeerde configuratie op basis van Microsoft Secure Score en CIS Benchmarks

Bevindingen en herstel

De beoordeling rapporteerde geen kritieke of risicovolle kwetsbaarhedenEnkele bevindingen met een laag risico waren:

- Gebrek aan HSTS-headers, waardoor de kans op onveilige verbindingen in specifieke randgevallen kan toenemen

- Aanwezigheid van platte tekst-referenties in een ontwikkelingsrepository, die inmiddels zijn verwijderd

We hebben de geïdentificeerde problemen met een laag risico verholpen op basis van de verstrekte aanbevelingen. Deze updates zijn intern toegepast.

Resultaat

- Alle kritieke en zeer ernstige problemen werden binnen twee weken opgelost

- Platform heeft interne beveiligingsbeoordeling en AVG-audit doorstaan

- Met vertrouwen uitrol naar zakelijke pilotklanten mogelijk gemaakt

- Heeft geholpen bij het opzetten van een formeel proces voor kwetsbaarheidsbeheer. Heeft een penetratietest van derden doorstaan met geen kritische of zeer ernstige bevindingen

- Authenticatie, toegangscontrole en encryptie gevalideerd als robuust

- Azure-omgeving afgestemd op de best practices van Microsoft en CIS

- Implementatie in bedrijven mogelijk gemaakt met vertrouwen in de beveiliging

- Een veilig systeem geleverd en tegelijkertijd terugkerende kosten voor commerciële leverancierstools vermeden

Gevolgde normen

- OWASP Top 10

- Aanbevolen procedures voor Microsoft-beveiliging

- CIS-benchmarks

Conclusie

Door beveiliging vanaf de architectuurfase te integreren en gebruik te maken van open standaarden en cloud-native controlemechanismen, hebben we een productieklaar en veilig platform opgeleverd. Onafhankelijke validatie bevestigde de veerkracht en toonde aan dat sterke beveiliging hand in hand kan gaan met kostenefficiëntie.